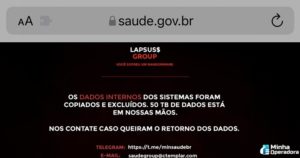

O Grupo de hackers Lapsus, o mesmo que assumiu ter invadido o site do Ministério da Saúde no dia 10 de dezembro, anunciou nesta quinta-feira (30) ser os responsáveis pelo ataque aos computadores da Claro, que deixou sistema da operadora fora do ar. O anúncio foi feito pelo próprio grupo por meio de uma publicação no Telegram, junto com imagens que supostamente comprovam a invasão.

No suposto ataque cibernético, as imagens mostram ambientes acessado pelo grupo, como AWS, Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), armazenamento da Dell EMC, caixas de entrada, Telecom/SS7, Vigia (interceptação policial), MTAWEB e WPP (gerenciamento de cliente). O acesso foi feito aparentemente por meio de um serviço RDP (Remote Desktop Protocol) do MS Windows.

O comunicado da Lapsus também informa que a invasão atinge as principais empresas do grupo, que são Claro, Embratel e Net, afirmando também ter acesso ao sistema Vigia, que é usado pelos organismos policiais para monitoramento autorizado pela Justiça.

Dessa forma, não são apenas os dados de clientes que foram expostos, mas eles dizem ter em mãos ordens jurídicas confidenciais e escutas telefônicas que “causaram grandes problemas de aplicação da lei“, em especial em relação a interceptação policial.

LEIA TAMBÉM:

–> Claro pode ser multada em até R$ 11 milhões por instabilidade no sistema

–> Serviços de atendimento ao cliente operam normalmente, afirma Claro

–> Ainda ou de novo? Claro continua apresentando instabilidade em seu sistema

O Grupo de hackers Lapsus também afirma que “A quantidade total de dados aos quais tivemos acesso excede 10pb – 10.000 TB, incluindo informações de cliente, infraestrutura de telecomunicações, documentos jurídicos, pedidos de escuta telefônica, código-fonte, emails“.

O Lapsus ainda afirma ter pedido dinheiro como “resgate”, mas o valor não foi divulgado. O ataque cibernético é classificado como ransomware, que é composto por um “vírus” que entra no computador e sequestra (criptografa) os dados (arquivos) do sistema. Dessa forma, não há malware , mas uma ação de recolhimento de dados e a ameaça de ser excluído ou vazado em casos de exigências não atendidas pelos responsáveis do ataque.

Confira o comunicado do grupo na íntegra:

CLARO HACKED

Oi.

Escrevemos para anunciar uma violação.

Informamos que a Claro, Embratel e NET sofreram uma grande violação de dados, no mês passado estivemos rodando para vários sistemas.

Os sistemas que acessamos: Muitos AWS, 2x Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), armazenamento Dell EMC, todas as caixas de entrada, Telecom / SS7, Vigia (interceptação policial), MTAWEB e WPP (gerenciamento de cliente), e muito mais!

A quantidade total de dados aos quais tivemos acesso excede 10pb ~ 10.000 TB, incluindo informações do cliente, infraestrutura de telecomunicações,

Documentos jurídicos, pedidos de escuta telefônica, código-fonte, e-mails.

Embora tenhamos obtido apenas uma pequena parte dos dados (as coisas importantes, legal, escuta telefônica, códigos src, svn)

Solicitamos que um representante da Claro nos contate em @whitedoxbin ou envie-nos um e-mail [email protected]

Nós chegaremos a um acordo, onde tal eu apago os dados em troca de uma pequena recompensa / taxa.

Caso contrário, seremos forçados a compartilhar os dados com os olhos do público!

Devo acrescentar que o vazamento de ordens jurídicas confidenciais e escutas telefônicas causaria grandes problemas de aplicação da lei (o suspeito saberá que estão sendo vigiados) \ 10.1.104.35 \ JD_Nextel \ Wire_Tap \ e várias outras áreas, como Vigia

Obrigado! Bom dia!